Миллионы Mercedes-Benz, Volkswagen и Škoda оказалось можно взломать по Bluetooth

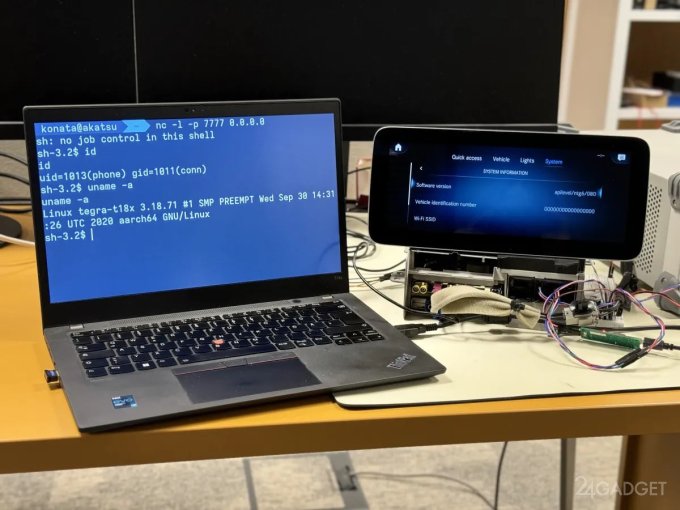

Исследователи из компании PCA CyberSecurity обнаружили уязвимость в компьютерных системах автомобилей Mercedes-Benz, Volkswagen и Škoda, которая позволяет взломать их «в один клик». Она затрагивает модели, которые используют систему BlueSDK от OpenSynergy, отвечающую за информационно-развлекательные системы и системы управления в автомобилях указанных брендов.