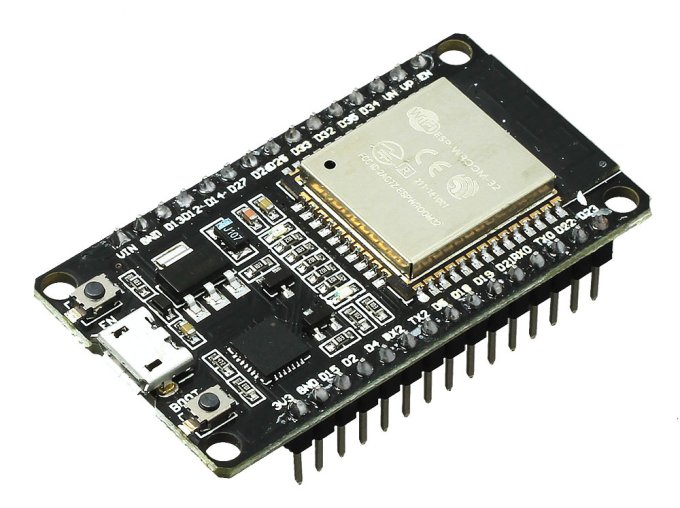

В популярном микрочипе ESP32 нашли скрытые уязвимости (2 фото)

Испанские исследователи из компании Tarlogic Security выявили критические уязвимости в популярном микрочипе ESP32, отвечающем за работу Wi-Fi и Bluetooth и установленном в более чем 1 миллиарде устройств по всему миру. Недокументированные команды, обнаруженные в прошивке чипа, могут использоваться злоумышленникам для подмены доверенных устройств, кражи данных и проникновения в другие системы.

О своём открытии специалисты объявили на конференции RootedCON в Мадриде. По их словам, уязвимость в ESP32 открывает хакерам возможность скрытно управлять устройствами, включая смартфоны, компьютеры, медицинское оборудование и умные замки. Исследователи обнаружили в общей сложности 29 скрытых команд, не описанных производителем. С их помощью злоумышленники могут манипулировать оперативной и флэш-памятью, подменять MAC-адреса и внедрять вредоносные пакеты данных через Bluetooth. Это ставит под угрозу безопасность цепочек поставок и позволяет незаметно распространять вредоносное ПО через обновления.

Наиболее вероятными сценариями атак названы физический доступ к интерфейсам USB/UART и установка вредоносной прошивки. Однако удалённая эксплуатация уязвимостей возможна при наличии прав суперпользователя (root) или через скомпрометированные обновления. Злоумышленники могут скрытно внедрять APT-угрозы, атаковать другие устройства через Bluetooth/Wi-Fi и маскировать свою активность, обходя системы аудита.

По мнению экспертов, команды могли быть оставлены в прошивке случайно или преднамеренно. Компания Espressif, разработавшая чип ESP32, пока не прокомментировала выводы исследователей. В то же время специалисты Tarlogic призвали производителей устройств усилить контроль за цепочками поставок и аудитом кода.