Процессоры AMD подвержены уязвимостям аналогичным Intel

Специалисты по кибернетической безопасности регулярно находят очередные проблемы и уязвимости в процессорах, концентрируясь при этом на компании Intel, чипы которой длительное время находились под угрозой атак Spectre и Meldown. Однако и, казалось бы, безупречные чипы AMD имеют подобные проблемы с безопасностью. Эксперты из Технического Университета Граца (Австрия) пришли к выводу, что уязвимость грозит чипам AMD использующим архитектуру Zen или Zen 2.

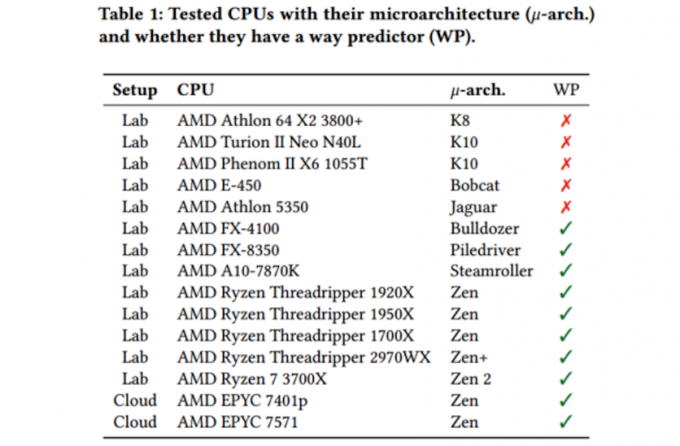

Совместно с представителями Google инженеры Университета Граца в свое время выявили угрозу Spectre и Meldown для Intel. Выявленные сейчас проблемы в безопасности процессоров AMD имеют подобную техническую реализацию и затронут чипы изготовленные с 2011 по 2019 годы. В ходе тестирования были осуществлены два вида атак: Collide + Probe и Load + Reload. В результате специалисты пришли к выводу, что уязвимость присуща обслуживающему кэш-память первого уровня механизму предсказания.

По заявлению исследователей хакеры смогут задействовать атаку Collide + Probe для получения доступа к памяти устройства, без использования информации о физическом адресе жертвы. Применяя методику Load + Reload, хакеры смогут получить высокоточные трассировки доступа к памяти устройства на одном и том же физическом ядре. Способ Load + Reload использует разделяемую память, что создает условия для проведения скрытых атак.

Эксперты использовали для тестирования уязвимости JavaScrip запущенный в браузерах Chrome и Firefox. В результате был получен доступ ключам шифрования AES. Также, по мнению специалистов, уязвимость позволяет проникнуть в облачные структуры центров обработки данных.

В компании AMD, которая еще в августе 2019 года получила рекомендации экспертов о выявленной уязвимости, заявили, что знают о проблеме, но не считают ее новым типом угрозы. За время прошедшее со времени выявления проблемы и оповещения фирмы AMD, обновления устраняющие угрозы пока не выпущены.

Источник: tomshardware