Новые троянцы атакуют Android-смартфоны c "рутовым" доступом

Новые вредоносные программы для операционной системы Android ставят под удар мобильные устройства, пользователи которых используют систему с повышенными привилегиями. Новые троянцы распространяются злоумышленниками вместе с легитимными приложениями через популярные сайты-сборники программного обеспечения и используют довольно интересный механизм работы, рассказывают в компании "Доктор Веб". Вредоносные программы реализуют принцип «матрешки»: модифицированное приложение (детектируется Dr.Web как Android.MulDrop.origin.3) содержит другой программный пакет (apk-файл), который зашифрован. Фактически первое приложение является дроппером — своеобразным контейнером, служащим для доставки других вредоносных программ.

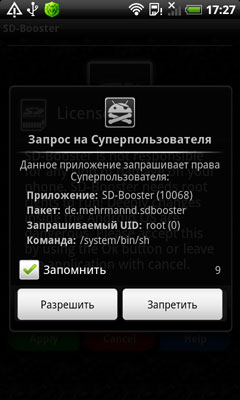

Немаловажной деталью является то, что создатели троянца в качестве основы для дроппера выбрали определенный тип приложений: системные утилиты, конфигураторы и т. д. Подобная разборчивость легко объясняется тем, что для работы большинства из них требуются права администратора, поэтому, когда после запуска такое приложение запрашивает root-доступ, пользователь может ничего не заподозрить.

В случае успешного получения необходимых привилегий Android.MulDrop.origin.3 расшифровывает скрытый в нем apk-файл и помещает его в системный каталог (/system/app/ под именем ComAndroidSetting.apk). Как это ни удивительно, но данное приложение, добавленное в вирусные базы как Android.MulDrop.origin.4, также является дроппером. Как и Android.MulDrop.origin.3, он содержит зашифрованный apk-пакет. Троянец активируется после очередного запуска системы, расшифровывает и устанавливает скрытый внутри него программный пакет, который, в свою очередь, является троянцем-загрузчиком и детектируется как Android.DownLoader.origin.2.

Android.DownLoader.origin.2 также имеет функцию автозапуска. После старта системы он соединяется с удаленным сервером и получает список приложений, которые ему необходимо загрузить и установить. В этом списке могут находиться как другие вредоносные программы, так и вполне безобидные приложения. Все зависит лишь от фантазии злоумышленников и преследуемых ими целей.

Стоит отметить, что 28 апреля специалисты «Доктор Веб» обнаружили другую версию дроппера. Как и Android.MulDrop.origin.3, Android.MulDrop.origin.2 распространяется на различных сайтах-сборниках ПО, однако функционирует несколько иначе. После запуска троянец пытается поместить на карту памяти спрятанный внутри него зашифрованный apk-файл, который предварительно расшифровывает. Одновременно с этим он демонстрирует в панели уведомлений сообщение, содержащее фразу «Android Patch 8.2.3». Если пользователь нажмет на это сообщение, запустится стандартный процесс установки, однако из-за ошибки, допущенной авторами дроппера, он не способен записать необходимый пакет на карту памяти, поэтому установка становится невозможной.

В случае если бы авторы троянца не допустили ошибку, в систему установился бы троянец-загрузчик Android.DownLoader.origin.1, который имеет возможность автоматического запуска при каждом включении мобильного устройства. После соединения с удаленным сервером он получает конфигурационный xml-файл со списком приложений, которые ему требуется загрузить и установить в систему. На устройствах, не подвергавшихся модификации, это действие потребует участия пользователя, однако владельцы систем с наличием root-доступа не должны заметить ничего подозрительного.

Проведенный анализ показал, что дроппер Android.MulDrop.origin.2 был создан теми же авторами, что и Android.MulDrop.origin.3. Можно предположить, что Android.MulDrop.origin.2 является пробой пера злоумышленников и служит тестовой платформой для обкатки их технологий.

Источник: cybersecurity