Утечка данных теперь возможна и по кабелю питания ПК

В Университете Бен-Гуриона в Израиле команда исследователей придумала новую методику для скрытой передачи информации по линиям электропередач. Разработка называется PowerHammer. Она позволяет получать данные из систем, которые изолированы от коммуникационных каналов связи. Достаточно установить вредоносную программу и иметь доступ к электрощитку.

Выпускаемые в наши дни процессоры – элемент компьютера, который потребляет больше всего энергии. Чтобы поддержать оптимальную энергоэффективность, они пользуются динамическим изменением питания. Получаемая при этом нагрузка на CPU прямо пропорциональна потреблению энергии. Контролировать последний показатель можно, манипулируя нагрузками на различных ядрах.

Как только вредоносная программа установилась, на пострадавшей системе стартует процесс, монополизирующий нагрузку на простаивающих ядрах CPU. При этом создаются скачки потребления энергии в системе, формирующие сигнал на определенной частоте – от 5 до 24 кГц. Именно по нему и возможно получение данных.

Передаваемая информация модулируется, кодируется и переправляется поверх идущего потока скачков напряжения.

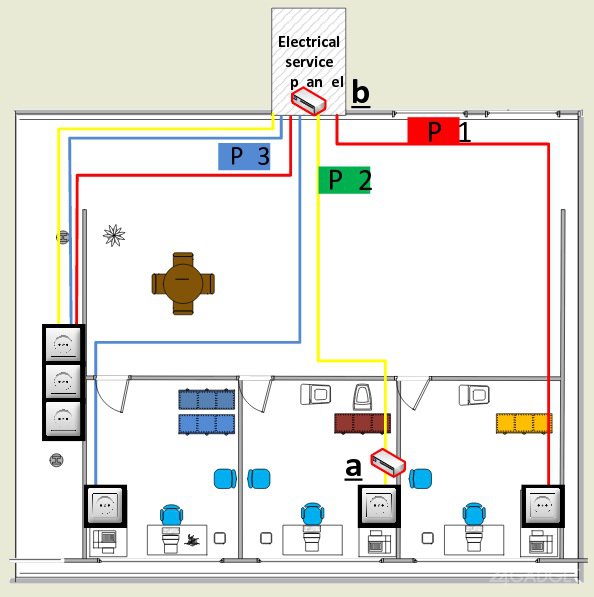

Получив предварительно доступ к электрощитку, можно при помощи особых приборов зафиксировать закодированную информацию. Указанные приборы призваны отсекать от прочих источников фоновые шумы. Инженеры создали пару методик атаки:

• при доступе доступ к кабелю питания конкретного ПК скорость передачи информации достигает 1000 бит в секунду;

• при подключении к электрической сети здания с целой группой розеток скорость передачи информации достигает не более 10 бит в секунду.

Когда появляются разработки такого рода, стоит подумать о защите от утечек не только программной, но также и «железной» составляющей своего ПК.

Источник: arxiv.org